각종 랜섬웨어 복호화 방법 ( Ransomware File Decryptor )-TrendMicro

트렌드 마이크로(TrendMicro)에서 각종 랜섬웨어에 감염된 데이터에 대해 복호화가 가능한 프로그램을 공개하였습니다.

이에 랜섬웨어 침해대응센터에서는 해당 랜섬웨어로 암호화된 파일을 가지고 계신 분들에게 도움을 드리고자 공지합니다.

본 과정은 아래 작성된 랜섬웨어만 적용되며, 이외에 다른 랜섬웨어에는 적용되지 않습니다.

복구 가능한 확장자(아래 표)가 아니거나 조건에 부합되지 않는 경우 복원되지 않으므로 진행 전 절차내용을 숙지하시기 바랍니다.

본 과정은 트렌드마이크로에서 제공한 프로그램으로 진행하며, 방법만 제시할 뿐 복호화 되지 않거나 파일이 훼손되는 것에 대해 책임지지 않습니다.

반드시 복사본으로 시도하시기 바랍니다.

( 출처 및 복호화 프로그램 다운로드 : https://success.trendmicro.com/solution/1114221 )

복호화 가능 랜섬웨어 종류 및 확장자

|

랜섬웨어 종류 |

파일명과 확장자 |

|

CryptXXX V1, V2, V3* |

{원래 파일 이름}.crypt, cryp1, crypz, 혹은 5 자리 16진수값 |

|

CryptXXX V4, V5 |

{MD5 Hash}.5 hexadecimal character5 |

|

TeslaCrypt V1** |

{원래 파일 이름}.ECC |

|

TeslaCrypt V2** |

{원래 파일 이름}.VVV, CCC, ZZZ, AAA, ABC, XYZ |

|

TeslaCrypt V3 |

{원래 파일 이름}.XXX 혹은 TTT 혹은 MP3 혹은 MICRO |

|

TeslaCrypt V4 |

파일과 확장자명이 변하지 않음. |

|

SNSLocker |

{원래 파일 이름}.RSNSLocked |

|

AutoLocky |

{원래 파일 이름}.locky |

|

BadBlock |

{원래 파일 이름} |

|

777 |

{원래 파일 이름}.777 |

|

XORIST |

{원래 파일 이름}.xorist 혹은 랜덤 확장 |

|

XORBAT |

{원래 파일 이름}.crypted |

|

CERBER V1 (.random아님) |

{10자리 랜덤 문자characters}.cerber |

|

Stampado |

{원래 파일 이름}.locked |

|

Nemucod |

{원래 파일 이름}.crypted |

|

Chimera |

{원래 파일 이름}.crypt |

|

LECHIFFRE |

{원래 파일 이름}.LeChiffre |

|

MirCop |

Lock.{원래 파일 이름} |

|

Jigsaw |

{원래 파일 이름}.랜덤 확장 |

|

Globe/Purge |

1. {원래 파일 이름}.purge 2. {원래 파일 이름}.{이메일 주소 + 랜덤} 3. 확장자가 변조되지 않았거나 파일 명만 변조 |

|

DXXD V1 |

{원래 파일 이름}.{원래 확장}dxxd |

* - CryptXXX V3 암호 해독은 전체파일을 복구할 수 없습니다. ( 부분 데이터 암호 해독 )

** - TeslaCrypt V1 및 V2의 경우 TeslaCryptDecrypter 의 1.0.xxx의 MUI를 사용하세요.

다운로드페이지 접속 후 위 버튼 클릭

+++ CERBER V1 참고사항

케르베르는 암호 해독 과정에서 해당 pc의 첫 감염 파일을 요구할 수 있으므로 반드시 감염된 PC에서 진행해야 합니다.

케르베르를 복호화 하는 메소드로 인해 진행 시간이 몇 시간이 걸릴 수 있습니다. (인텔 i5 dual core 기준 평균 4시간)

해당 랜섬웨어는 암호화 과정이 매우 복잡하기 때문에 복호화 성공 확률이 낮습니다.

다른 유사한 랜섬웨어처럼 파일이 부분적으로만 해독 될 수 있으며, 이후 추가적으로 복구가 필요할 수 있습니다.

복호화 진행절차

1. RansomwareFileDecryptor 1.0.1639 MUI.exe 다운로드

RansomwareFileDecryptor 1.0.1639 MUI.exe 다운로드

→ 트렌드마이크로에서 공개한 복호화 프로그램 다운로드

홈페이지 접속 후 아래 버튼 클릭

2. 랜섬웨어 감염파일 복사본 생성

3. RansomwareFileDecryptor 1.0.1639 MUI.exe 실행

→ 동의(Agree) 버튼을 클릭하여 프로그램을 실행합니다.

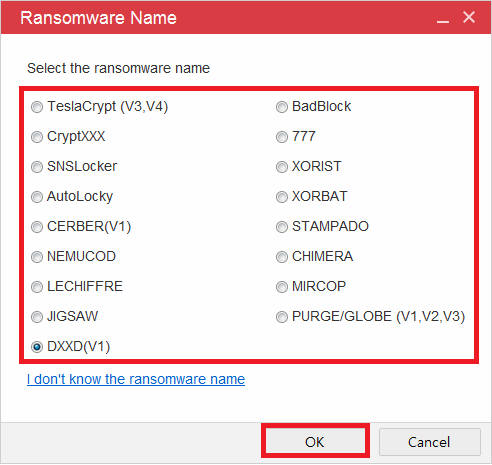

→ 선택(Select) 버튼을 클릭하여 복호화 하고자 하는 랜섬웨어 종류를 선택합니다.

→ 랜섬웨어 종류를 선택한 후 OK 버튼을 클릭하여 파일 스캔을 진행합니다.

(어떤 랜섬웨어에 감염되었는지 모를 경우 "I don't know the ransomware name" 을 클릭하여 복호화하고자 하는 파일을 첨부합니다.)

→ 파일 그림의 버튼을 클릭하여 암호화된 파일을 불러옵니다.

→ 암호화된 파일(복사본)을 선택한 후 열기 버튼을 클릭합니다.

→ 첨부된 파일을 확인한 뒤 다음(Next) 버튼을 클릭합니다.

→ 자동으로 랜섬웨어 종류가 등록됩니다.

→ 선택 & 복호화(Select & Decrypt) 버튼을 클릭하여 복호화 할 파일의 위치를 지정합니다.

→ 파일 혹은 파일 위치 선택 후 확인 버튼을 클릭합니다.

→ 선택한 파일 및 파일 위치를 스캔하여 암호화 된 파일들을 스캔합니다.

파일 크기에 따라 10분에서 30분정도 소요됩니다. ( 파일 크기가 클 경우 더 오래걸릴 수 있음.)

→ 스캔이 완료 (Scan Completed) 되며 Decrypted file이 자동으로 해당 파일에 생성됩니다.

완료(Done)을 클릭하여 작업을 마칠 수 있습니다.

→ 복호화 프로그램 실행 전 과 후 입니다. 암호화 된 파일이 복호화되어 원본 파일과 _fixed 파일이 생성되었습니다.

'랜섬웨어 > 랜섬웨어 복호화' 카테고리의 다른 글

| 랜섬웨어복구방법 (Locky(.zzzzz)/Locky(.aesir)] 복구비용 (0) | 2016.11.25 |

|---|---|

| crypt 랜섬바이러스 error = -4 오류 (0) | 2016.05.26 |

| crypt 복호화 실패 (0) | 2016.05.26 |

| 테슬라크립트(TeslaCrypt) 계열 랜섬웨어 마스터키 공개 및 복호화 안내 (0) | 2016.05.25 |

| crypt 복구방법/crypt랜섬복구 (0) | 2016.05.02 |