랜섬웨어 복구비용 알아보기

해당글은 랜섬웨어에 2차 피해자를 줄이기 위해 포스팅된 글입니다.

당신의 파일이 확장자와 파일이름이

이상하게 변조되었다면..

당신은 불행이도 랜섬웨어에 감염된 것입니다.

주로 확장자는 crypt 나 cerber 등 다양한 확장자 등이 있습니다.

랜섬웨어에 감염된후 GoldenTime 은 3일입니다.

3일이 경과한이후는 복구비용이 2~3배로 올라간다.

이제 선택할수 있는 부분은 2가지 입니다.

1. 파일을 포기하고 PC를 포멧하거나 바이러스를 치료

2. 해커에게 bitcoin을 입금하고 복호화 프로그램을 받는것.

필자는 중요한 자료가 아니고 5년정도 후에라도 파일이

복구되어도 관계없다면 1번을 권장한다.(자료는 삭제하지말고 반드시 백업해놓을것)

**추후에 복호화파일이 무료로 공개되는경우들이 있습니다**

2번은 정신적 스트레스가 따라올수 있으니

정말 중요한 자료가 많다면 선택해야하는 길입니다.

2번을 선택하였다면 필자가 올려놓은 포스팅파일을 통해

bitcoin부분을 먼져 확인해보기 바랍니다.

업체를 통해서 진행한다면.. 판단을 잘하셔야 합니다.

업체의경우 절대로 암호를 해독하는것은

불가능 합니다.

랜섬웨어의 경우 128bit 이상의 암호화 기술이기때문에

암호를 해독한다는것 자체는 절대 불가능합니다.

전세계적으로 유행하는 바이러스 이므로 국내에서 자체기술만으로 해독한다는 것은 모두 허위광고 입니다.

보통 모든 업체가 해커에게 bitcoin을 입금하고

자기들이 직접 해독한것처럼하여

비트코인복호화비용보다 비싼 금액을

요구하는 경우가 많습니다.

실패시 환불해준다는 업체도 있다고 하던데

실제로 실패시 소비자 과실로 돌리는 경우가 많다고하니

주의를 기울여야 할것입니다.

정말 해독하고 싶다면 bitcoin 입금하는 방법을

검색하여 찾는길이 가장 저렴하며

정말 어렵고 힘들다 싶으신분들은

주저없이 연락주시기 바랍니다.

부디 업체로부터 피해를 입는 분들이

많지 않기를 기원합니다.

선택은 본인의 몫 입니다.

긴급지원 연락처 : 010-9911-1008

복구파일의뢰 : 7petabyte@gmail.com

해커로부터 파일 1개는 공짜로 해독이 가능합니다.

정말 필요한 파일 1개만 해독하고 싶다면

무료로 지원해드리니 연락주시기 바랍니다.

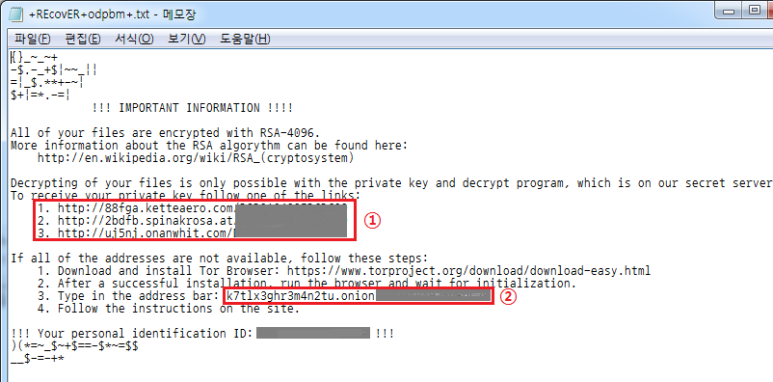

해커가 제공하는 복화화 파일은 다음 그림들과 같습니다.

crypt 복호화 해제 프로그램

cyber 복호화 해제 프로그램

'AS관련자료 > 바이러스' 카테고리의 다른 글

| 랜섬복구비용/랜섬웨어복구비용/cerber 바이러스/crypt바이러스 (0) | 2016.04.30 |

|---|---|

| 랜섬웨어복구비용 알아보기. (0) | 2016.04.21 |

| 랜섬웨어 파일 복구 (0) | 2016.04.20 |

| 랜섬웨어 복구 (0) | 2016.04.13 |

| 목포 랜섬웨어 복구 (0) | 2016.04.12 |

ws2help.dll

ws2help.dll