CERBER(.random)

.png)

[ 결제화면 접속 페이지 ]2.png)

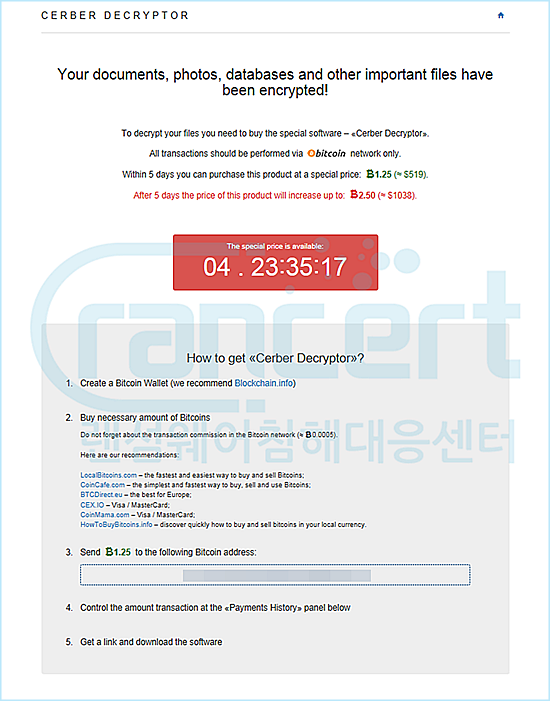

[ 결제 안내 페이지 ]

침투 방식

• 발신지가 명확하지 않은 이메일 첨부파일 실행 금지 및 웹사이트 방문(Exploit 이용)

(첨부된 파일 패턴은 js, zip, exe, scr, cab, pdf 등)

• 위 형식의 파일이 실행되면 랜섬웨어 감염파일을 서버에서 다운로드 받아 실행함

(방화벽 장비 무용지물)

피해 범위

• PC에 연결된 자주 사용되는 파일(xls, xlsx, doc, docx, pdf, txt, jpg, psd, wav, mp4,

mpg, avi, wmv 외 450여가지 확장자)

• Cloud Drive, Local Disk, USB Drive, NetWork Drive

특징

• 파일의 확장자를 4자리 영문과 숫자 조합으로 변경

• 암호화된 파일명을 10자리 영문+숫자+특수문자로 변경(Mt3xZyO1_z.88a3)

• 파일을 암호화한 폴더내에 1~2개의 파일을 생성 (README.*)

• 사용자가 인지하지 못하는 네트워크 경로를 찾아 데이터를 암호화

• PC에서 목소리로 암호화 사실을 전달(Attention! Attention! Attention! Your documents,

photos, databases and other important files have been encrypted!)

연혁

• 2016년 3월 CERBER

• 2016년 8월 CERBER2

• 2016년 9월 CERBER3

• 2016년 9월 CERBER3(.random)

복원방법

• 해커에게 비용 지불 복원 가능(권장사항 아님)

'랜섬웨어 > 랜섬웨어종류' 카테고리의 다른 글

| Locky(.aesir) (0) | 2016.11.25 |

|---|---|

| Locky(.zzzzz) 랜섬웨어 (0) | 2016.11.25 |

| Locky(.shit /.thor) 랜섬웨어 (0) | 2016.11.05 |

| CryptXXX3.0 (0) | 2016.05.25 |

| CryptXXX (0) | 2016.05.11 |