침투 방식

• E-Mail 첨부파일, Web ActiveX 설치, 감염파일 실행 등

• 발신지가 명확하지 않은 이메일 첨부파일 실행 금지 및 웹사이트 방문

(첨부된 파일 패턴은 zip, exe, scr, cab, pdf 등)

• 위 형식의 파일이 실행되면 랜섬웨어 감염파일을 서버에서 다운로드 받아 실행함

(방화벽 장비 무용지물)

피해 범위

• PC에 연결된 자주 사용되는 파일(xls, xlsx, doc, docx, pdf, txt, jpg, psd, wav, mp4,

mpg, avi, wmv 외 40여가지 확장자)

• Cloud Drive, Local Disk, USB Drive, NetWork Drive

특징

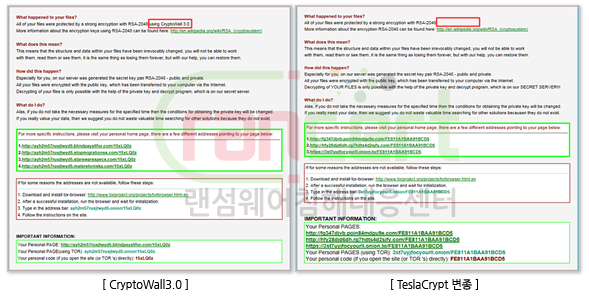

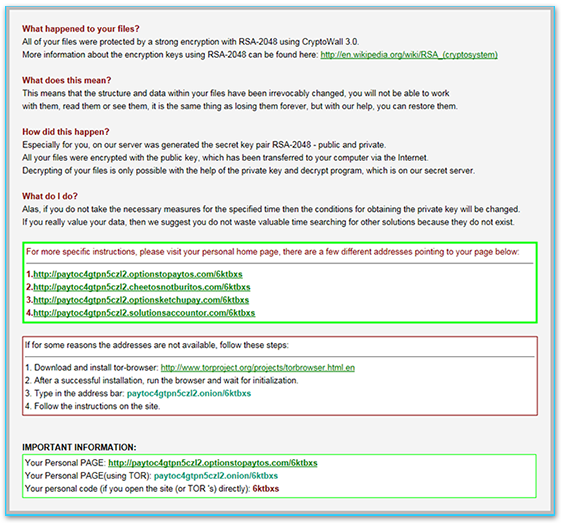

• 파일의 확장자를 변조하지 않음(최초 CryptoWall3.0 랜섬웨어)

• 파일을 암호화한 폴더내에 3개의 파일을 생성 (RECOVER[영문 5자리].*)

• 확장자 변조가 없어 파일의 감염여부를 파악하기 어려움

연혁

• 2013년 CryptoLocker

• 2014년 TeslaCrypt & AlphaCrypt

• 2015년 4월 TeslaCrypt & AlphaCrypt

• 2015년 8월 TeslaCrypt 변종(.aaa)

• 2015년 9월 TeslaCrypt 변종(.abc)

• 2015년 10월 TeslaCrypt 변종(.ccc)

• 2015년 11월 TeslaCrypt 변종(.vvv)

• 2016년 1월 TeslaCrypt 변종(.xxx, .ttt, .micro)

• 2016년 2월 TeslaCrypt 변종(.mp3)

• 2016년 3월 TeslaCrypt 변종(확장자 변조 무)

복원방법

• 해커에게 비용 지불 복원 가능(권장사항 아님)

복구관련문의 긴급통화 010-9911-1008

'랜섬웨어 > 랜섬웨어종류' 카테고리의 다른 글

| JS.Nemucod를 이용한 랜섬웨어(.crypted) (0) | 2016.04.16 |

|---|---|

| Cerber (0) | 2016.04.16 |

| Locky (0) | 2016.04.16 |

| TeslaCrypt3.0(.mp3) (0) | 2016.04.16 |

| TeslaCrypt 변종(v 3.0) (0) | 2016.04.16 |